1 漏洞概述

CVE-2019-14234 是一个 SQL 注入漏洞,它存在于 Django 框架中的 JSONField 和 HStoreField 字段类型中。当开发者使用这些字段类型,并且允许用户通过查询集(queryset)的键名(key name)来执行查询时,就可能会受到此漏洞的影响。由于 Django 在处理这些查询时使用了简单的字符串拼接,恶意用户可以通过构造特定的查询来注入恶意的 SQL 代码。

2 影响版本

该漏洞影响以下 Django 版本:

-

Django 2.2.x < 2.2.4

-

Django 2.1.x < 2.1.11

-

Django 1.11.x < 1.11.23

3 漏洞原理

在 Django 中,当开发者使用 JSONField 或 HStoreField 字段类型,并且允许用户通过查询集的键名来执行查询时,Django 会根据提供的键名生成 SQL 查询语句。由于 Django 在生成这些查询语句时使用了简单的字符串拼接,因此如果键名中包含恶意内容,就可能会导致 SQL 注入。

具体来说,如果恶意用户能够控制查询集的键名,他们就可以构造一个类似于 'a'b=1 的键名,其中 'a'b 会被解释为 SQL 代码的一部分。当 Django 将这个键名用于生成 SQL 查询语句时,就会生成类似于 WHERE (field->'[a'b]') = 'value' 的语句,从而导致 SQL 注入。

4 vulhub靶场漏洞环境搭建

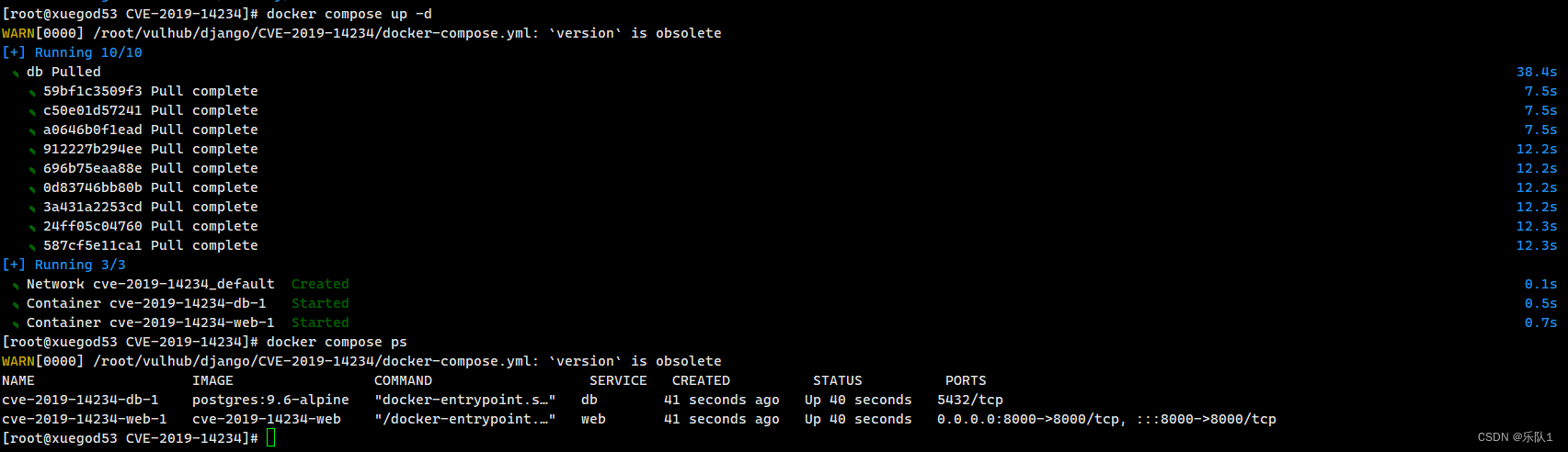

进入漏洞环境 cd vulhub/django/CVE-2019-14234/ 漏洞环境部署 docker compose build docker compose up -d 查看端口 docker compose ps

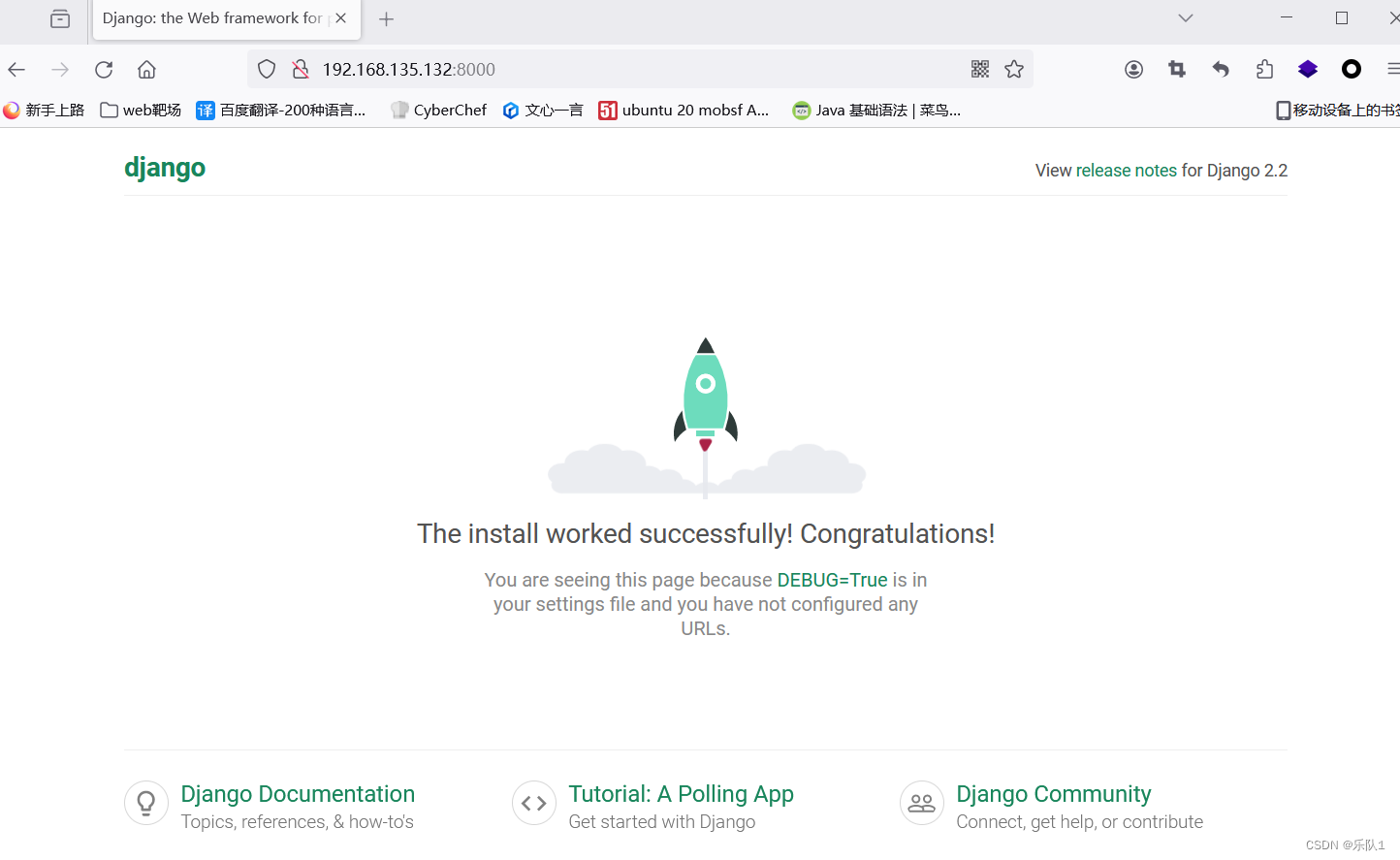

访问 ,您将看到页面,表示环境正在成功运行。

5 漏洞检测

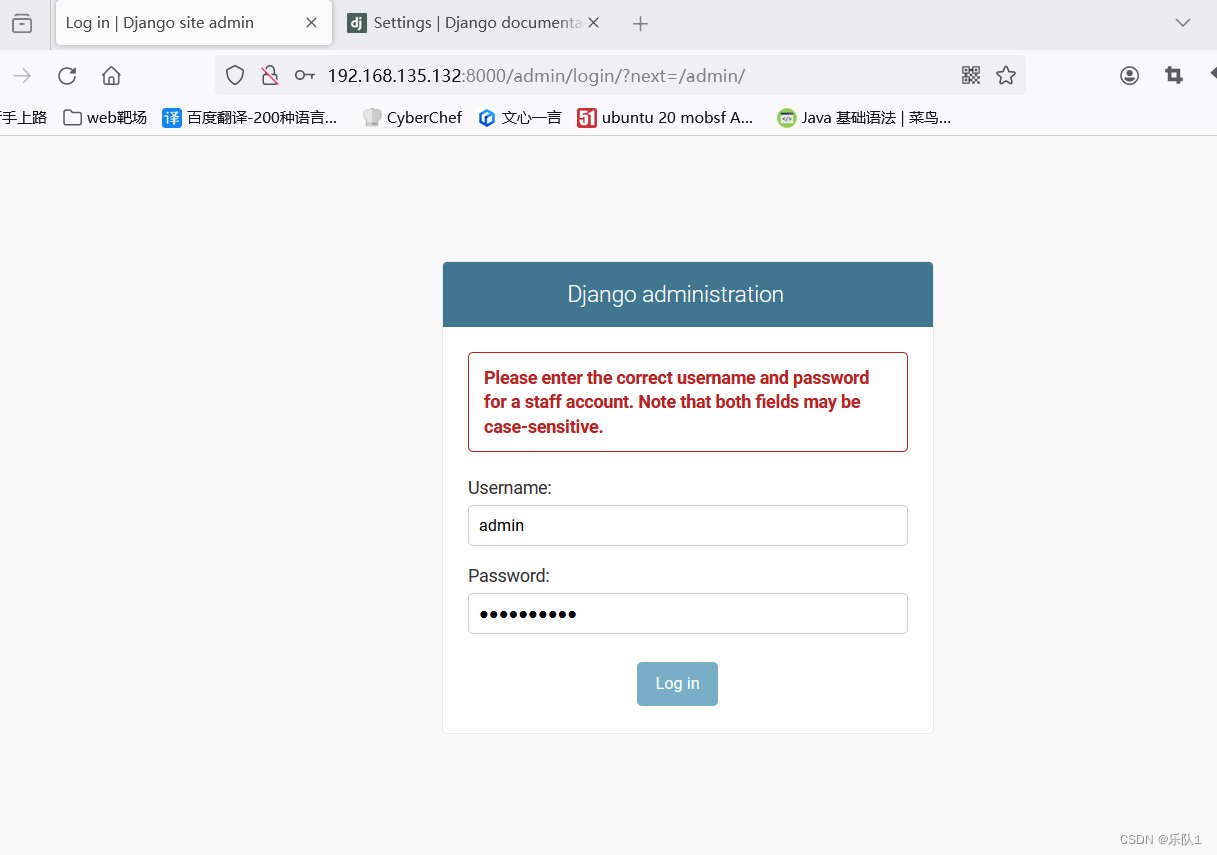

首先登陆后台http://your-ip:8000/admin/,用户名密码为admin、a123123123

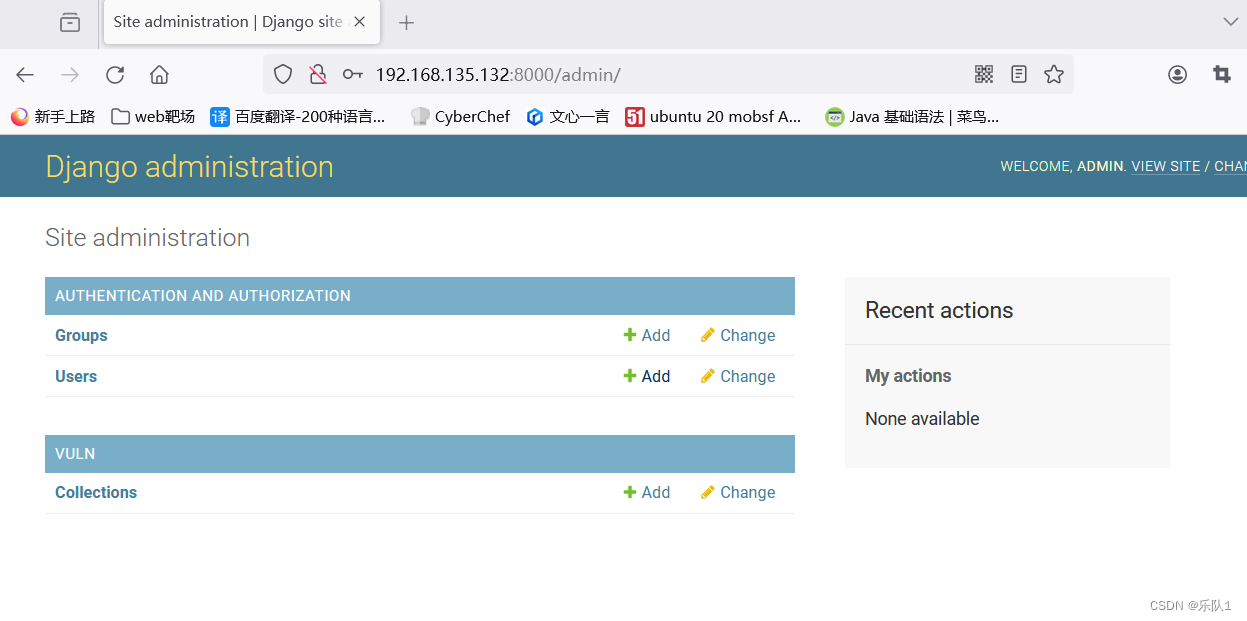

登陆后台后,进入模型Collection的管理页面http://your-ip:8000/admin/vuln/collection/:

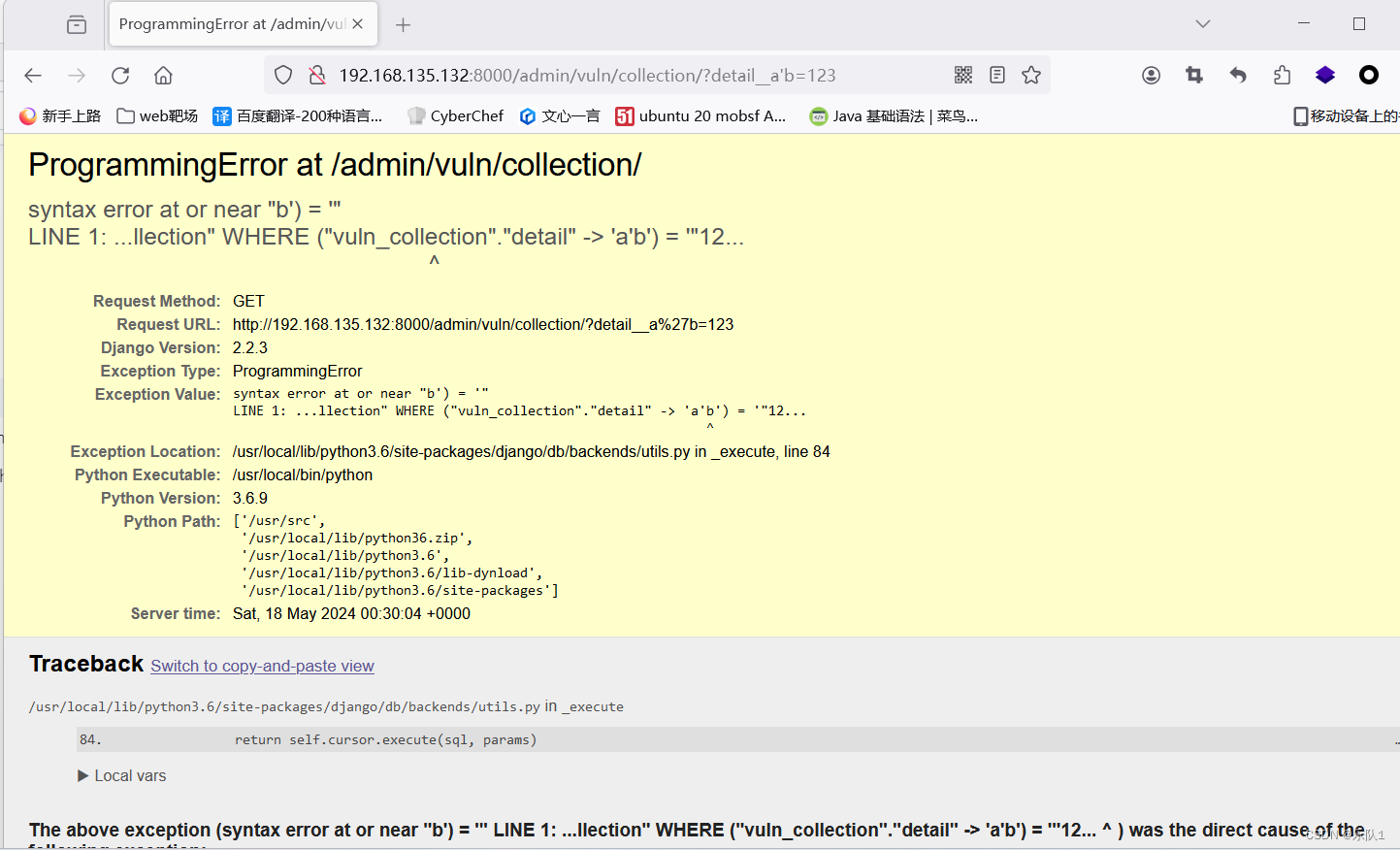

然后在GET参数中构造detail__a'b=123提交,其中detail是模型Collection中的JSONField:

http://your-ip:8000/admin/vuln/collection/?detail__a%27b=123

可见,单引号已注入成功,SQL语句报错:

6 漏洞修复

1 升级到不受此漏洞影响的 Django 版本(即 Django 2.2.4、2.1.11 或 1.11.23 及更高版本)。

2 如果无法立即升级 Django 版本,可以通过限制用户输入或对用户输入进行严格的验证来减少风险。确保不允许用户直接控制查询集的键名,或者使用安全的查询方法来避免 SQL 注入。